استفاده مهاجمان سایبری از مخازن آلوده در GitHub برای هدفگیری هکرها و گیمرها.

یک هکر با استفاده از اکسپلویتها، باتها و تقلبهای بازی (game cheats) که در قالب کد منبع در GitHub میزبانی شدهاند، سایر هکرها، گیمرها و پژوهشگران را هدف قرار داده است. این کدها دارای Backdoorهای مخفی هستند که به عامل تهدید (threat actor) امکان دسترسی از راه دور به دستگاههای آلوده را میدهد.

این کمپین توسط پژوهشگران شرکت Sophos شناسایی شد؛ پس از آنکه یکی از مشتریان برای ارزیابی میزان خطر یک Remote Access Trojan به نام Sakura RAT ــ که بهصورت رایگان در GitHub در دسترس است ــ با آنها تماس گرفت.

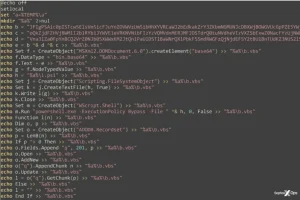

پژوهشگران دریافتند که کد Sakura RAT در عمل غیرفعال است، اما شامل یک PreBuildEvent در پروژهی Visual Studio است که هنگام کامپایل، بدافزار را روی دستگاه کاربر دانلود و نصب میکند.

ناشر این کد با نام کاربری “ischhfd83“ شناسایی شد که بهصورت مستقیم یا غیرمستقیم با ۱۴۱ مخزن دیگر در GitHub مرتبط بوده است؛ از این میان، ۱۳۳ مخزن حاوی Backdoorهای مخفی بودند، که نشاندهنده یک کمپین سازمانیافته برای توزیع بدافزار است.

مجموعهی Backdoorها شامل اسکریپتهای Python با Payloadهای مبهمسازیشده، فایلهای محافظ صفحه (screensaver) مخرب با پسوند .scr که از ترفندهای Unicode استفاده میکنند، فایلهای JavaScript با Payloadهای رمزگذاریشده، و رویدادهای PreBuild در Visual Studio میشود.

برخی از این مخازن از اواخر سال ۲۰۲۳ رها شده به نظر میرسند، اما بسیاری از آنها همچنان فعال هستند و بهطور منظم Commit دریافت میکنند؛ برخی از این Commitها تنها چند دقیقه پیش از تحلیل Sophos انجام شدهاند.

این Commitها بهصورت کاملاً خودکار انجام میشوند و هدف آنها صرفاً ایجاد نمایی جعلی از فعالیت مستمر است تا پروژههای مخرب مشروع جلوه کنند.

به گفته Sophos، «به دلیل اجرای خودکار Workflowها، بسیاری از پروژهها دارای تعداد بسیار بالایی Commit بودند (یکی از آنها با وجود ایجاد شدن در مارس ۲۰۲۵، تقریباً ۶۰٬۰۰۰ Commit داشت).»

«در زمان گردآوری اولیه دادهها، میانگین تعداد Commit در تمام مخازن ۴٬۴۴۶ عدد بود.»

تعداد مشارکتکنندگان در هر مخزن به سه کاربر خاص محدود شده و برای هر مخزن از حسابهای ناشر متفاوتی استفاده شده است، بهگونهای که هیچ حساب کاربری بیش از ۹ مخزن را مدیریت نمیکند.

این مخازن از طریق ویدیوهای YouTube، کانالهای Discord و پستهای منتشرشده در فرومهای جرایم سایبری، ترافیک دریافت میکنند. خود Sakura RAT نیز مقداری توجه رسانهای دریافت کرد که باعث شد برخی از کاربران کنجکاو ــ موسوم به script kiddies ــ به دنبال آن در GitHub بگردند.

با این حال، هنگامی که قربانیان فایلها را دانلود کرده و اجرا یا کامپایل میکنند، یک فرایند چندمرحلهای آلودهسازی آغاز میشود.

این فرآیند شامل اجرای اسکریپتهای VBS روی دیسک، دانلود یک Payload رمزگذاریشده از URLهای ثابت از طریق PowerShell، دریافت یک آرشیو ۷zip از GitHub و اجرای یک اپلیکیشن Electron به نام SearchFilter.exe است.

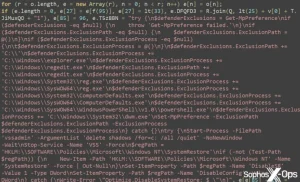

این اپلیکیشن یک آرشیو بستهبندیشده را بارگذاری میکند که شامل فایل main.js بهشدت مبهمسازیشده و فایلهای مرتبطی است که شامل کدهایی برای شناسایی سیستم، اجرای دستورها، غیرفعالسازی Windows Defender و دریافت Payloadهای ثانویه هستند.

Payloadهای اضافهای که توسط Backdoor دانلود میشوند شامل ابزارهای Info-Stealer و Remote Access Trojanهایی نظیر Lumma Stealer، AsyncRAT و Remcos هستند که همگی قابلیتهای پیشرفتهای برای سرقت دادهها دارند.

اگرچه بسیاری از مخازن آلوده برای هدفگیری دیگر هکرها ایجاد شدهاند، اما از دامهایی نظیر تقلبهای بازی (game cheats)، ابزارهای mod، و اکسپلویتهای جعلی نیز برای جذب گیمرها، دانشجویان و حتی پژوهشگران امنیت سایبری استفاده شده است.

از آنجا که هر فردی میتواند کد منبع را در GitHub بارگذاری کند، بررسی دقیق کدها و اطمینان از رویدادهای پیشساخت (PreBuild) و پسساخت (PostBuild) در پروژهها پیش از کامپایل کردن آنها از منابع متنباز، امری حیاتی است.